Waarom Cloud Security?

Cloud security: dit is waarom u niet zonder kunt

Heeft uw organisatie de data, applicaties en bijbehorende infrastructuren verhuisd naar de cloud of bent u dit binnenkort van plan? Dan is het goed om na te denken over hoe u deze gevoelige informatie op de juiste manier beschermt. Een goede oplossing hiervoor is het implementeren van een cloud security strategie. Wij leggen u uit wat bedoeld wordt met dit begrip, welke voordelen het voor uw organisatie heeft en waarom u niet zonder kunt.

Wat is cloud security?

Cloud security – ook wel cloud computing security – is te definiëren als technologieën en bedrijfsplannen om applicaties, services en andere noodzakelijke data binnen de cloud te beschermen. Cloud security beschermt de bedrijfsdata en privacy van klanten en gebruikers. Welke mate van beveiliging nodig is, hangt af van de cloud provider en dus van het soort cloud computing waarvoor gekozen is. Hierin zijn drie mogelijkheden te onderscheiden:

- Public Cloud: hierbij worden resources van een derde partij gebruikt (vaak een SaaS-, IaaS- en PaaS-oplossing) die ook in het beheer van de provider blijven.

- Private Cloud: hierbij zijn alle diensten en infrastructuur resources in eigen beheer óf uitbesteed aan een beheerpartij.

- Hybrid Cloud: hierbij wordt de infrastructuur van de private cloud gecombineerd met die van een public cloud.

Bij de private cloud is het beheer in eigen handen en ligt de verantwoordelijkheid bij zowel de gebruikers als organisatie zelf ligt. Bij de public cloud ligt dit in principe bij de provider, maar toch zijn ook hier de gebruikers deels verantwoordelijk. Providers doen er natuurlijk alles aan om issues te vermijden en het gebruik zo veilig mogelijk te maken, maar hebben geen invloed op hoe klanten gebruikmaken van hun service. Daarom is security van de cloud bij zowel private, public als hybrid cloud computing noodzakelijk.

Waarom is cloud security zo belangrijk?

Wereldwijd is er een flinke toename te zien in het gebruik van de cloud. Onderzoeksbureau Gartner voorspelt voor 2021 een stijging van 18,4% ten opzichte van het jaar ervoor in de wereldwijde investeringen in publieke clouddiensten. Hoewel dit een mooie ontwikkeling is, brengt het overbrengen van data en applicaties naar de cloud ook de nodige risico’s met zich mee. Denk aan hacking en cybercriminaliteit, maar ook (onopzettelijke) data leaks waardoor gevoelige informatie op straat komt te liggen. Uit een cloud security report van (ISC)2 bleek dat 28% van de bedrijven in het jaar 2019 een cloud-incident heeft gehad. Genoeg reden dus om naar de mogelijkheden van een goede cloud security-strategie te kijken.

Hoe werkt cloud security in de praktijk?

Een security strategie voor het beschermen van data is volledig afgestemd op de eisen van uw organisatie. Er is dus niet één strategie, die voor iedereen werkt. Toch zijn er 4 basisstrategieën en -tools om de data en informatie in de cloud te beveiligen:

1. Encryptie

Hiermee beschermt u uw data door ze te versleutelen wanneer deze opgeslagen of verstuurd worden. Dit zorgt ervoor dat serviceproviders en derde partijen geen toegang hebben tot uw data zonder sleutel.

2. Sterke wachtwoorden

Het klinkt misschien voor de hand liggend, maar een sterk wachtwoord is essentieel voor het beschermen van privacygevoelige informatie. De meeste aanvallen vinden nog steeds plaats door zwakke wachtwoorden. Kies altijd voor een wachtwoord van meer dan 15 karakters en vermijd persoonlijke informatie als uw naam, geboortedatum of bedrijfsnaam. Dit lijkt voor de hand liggend, maar wist u dat het meest gebruikte wachtwoord 123456 is? Dat kan (een stuk) beter.

3. Privacy settings

Zeker wanneer u gebruik maakt van een publieke cloud provider, is het belangrijk om te kijken naar de privacy settings. Zorg ervoor dat u geen privacygevoelige informatie deelt via apps die connecten met uw serviceprovider.

4. Vermijden van publieke WiFi-netwerken

Zelfs firewalls, sterke wachtwoorden en antivirus en –malware programma’s kunnen de veiligheid van uw data niet garanderen wanneer u inlogt op een openbaar WiFi-netwerk. Maak hiervan dus nooit zomaar gebruik als u niet zeker weet wie de eigenaar van het netwerk is.

Uit welke componenten bestaat cloud security?

Een belangrijk uitgangspunt bij cloud security is de zero-trust strategie. Hierbij vertrouwt u nooit automatisch iets of iemand binnen of buiten het netwerk en verifieert u alles. Gebruikers krijgen bijvoorbeeld enkel toegang tot hetgeen ze nodig hebben om hun werk goed te kunnen uitvoeren en verder niet. Op deze manier creëert u dezelfde soort beveiliging voor de cloud als u voor uw eigen ICT infrastructuur zou toepassen.

Om deze strategie te hanteren, dienen 4 componenten gecombineerd te worden, namelijk:

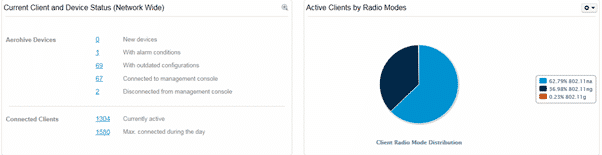

- Visibility & compliance: door continue inzicht in de cloud-omgeving, kunnen verbeteringen snel gesignaleerd en doorgevoerd worden.

- Computer-based security: bescherming van PaaS-oplossingen (platform as a service).

- Network protections: bescherming van het netwerk door middel van onder andere micro-segmentatie.

- Identity security: zorgen dat gebruikers enkel toegang krijgen tot hetgeen ze daadwerkelijk nodig hebben.

Door deze 4 componenten op de juiste manier in te richten, creëert u een solide basis voor een uitgebreide en complete cloud security.

De voordelen van cloud security via Felton

Cloud security reduceert de risico’s op cyberaanvallen en data leaks, maar biedt daarnaast ook andere voordelen voor uw organisatie. Denk bijvoorbeeld aan vermindering van manuele en administratieve taken, gecentraliseerde beveiliging, vergroten van de betrouwbaarheid en kostenbesparing door verminderde uitgaven aan dedicated hardware en menselijke werkkracht. Cloud security gebeurt immers op een proactieve manier, waar het oplossen van problemen voorheen op reactieve wijze door de IT-afdeling gebeurde. Bovendien biedt een cloud security-oplossing 24/7 monitoring, waardoor uw IT-afdeling zich dus weer kan focussen op de belangrijke zaken binnen uw organisatie.

Felton werkt met een breed scala aan partners en heeft daardoor alle kennis en tools in huis om uw organisatie te ontzorgen; van ontwerp tot aan realisatie en 7×24 beheer.

Meer weten?

Wilt u meer informatie over cloud computing en de juiste bescherming hiervan? Bij Felton adviseren we merkonafhankelijk de beste opties. Plan een vrijblijvende afspraak met een van onze specialisten om de mogelijkheden voor uw bedrijf te bespreken. Voor een afspraak kunt u mailen naar info@felton.nl.