Vulnerability Assessment

Ontdek de kwetsbaarheden

Vulnerability management is vandaag de dag een onmisbaar onderwerp als het gaat om cyber security management. In een wereld waar dagelijks nieuwe kwetsbaarheden ontstaan is het noodzakelijk om met microscopische precisie te onderzoeken waar in onze technische IT-omgeving kwetsbaarheden zijn verscholen. Omdat de IT-omgeving steeds complexer wordt en zich op meerdere plekken huisvest (on-premise, in de public/private cloud) is het handmatig controleren op deze kwetsbaarheden een onmogelijke taak geworden. Door een centrale en slimme oplossing in te zetten krijgen we deze kwetsbaarheden in het vizier. De risico’s die door die kwetsbaarheden ontstaan worden dan op een slimme en efficiënte manier gemitigeerd.

Om een duidelijk beeld te krijgen van de kwetsbare plekken binnen uw IT-infrastructuur kunt u een vulnerability assessment laten uitvoeren.

Waar wordt naar gekeken tijdens een vulnerability assessment

Interne kwetsbaarheidsscan

Deze scan richt zich op het interne bedrijfsnetwerk. Ze identificeren kwetsbaarheden die de omgeving vatbaar maken voor schade zodra een cyberaanvaller of malware de binnenkant bereikt. Met de uitkomst van deze scan is het mogelijk toepassingen en systemen beter te beschermen. Binnen het assessment wordt een duidelijk onderscheid gemaakt tussen verschillende onderdelen in de IT-infrastructuur (zoals lokale netwerken, werkplekken, servers, infra etc.).

Externe kwetsbaarheidsscan

Deze scans is gericht op de gebieden van het IT-systeem die worden blootgesteld aan internet of op een andere manier extern benaderbaar zijn. Denk aan websites, portalen, services, netwerken, systemen en applicaties waartoe externe gebruikers of klanten toegang hebben.

Bepaling van de scope van het vulnerability assessment

Samen met de security consultants van Felton bepaalt u welke onderdelen van de IT omgeving onderdeel zijn van het security assessment. Voorbeelden van scan mogelijkheden zijn:

- Servers

- Werkstations, laptops, tablets, mobiele toestellen

- Infrastructuur (switches, routers, firewalls, WiFi, printers, copiers enz)

- Externe portalen, WAN adressen, firewalls

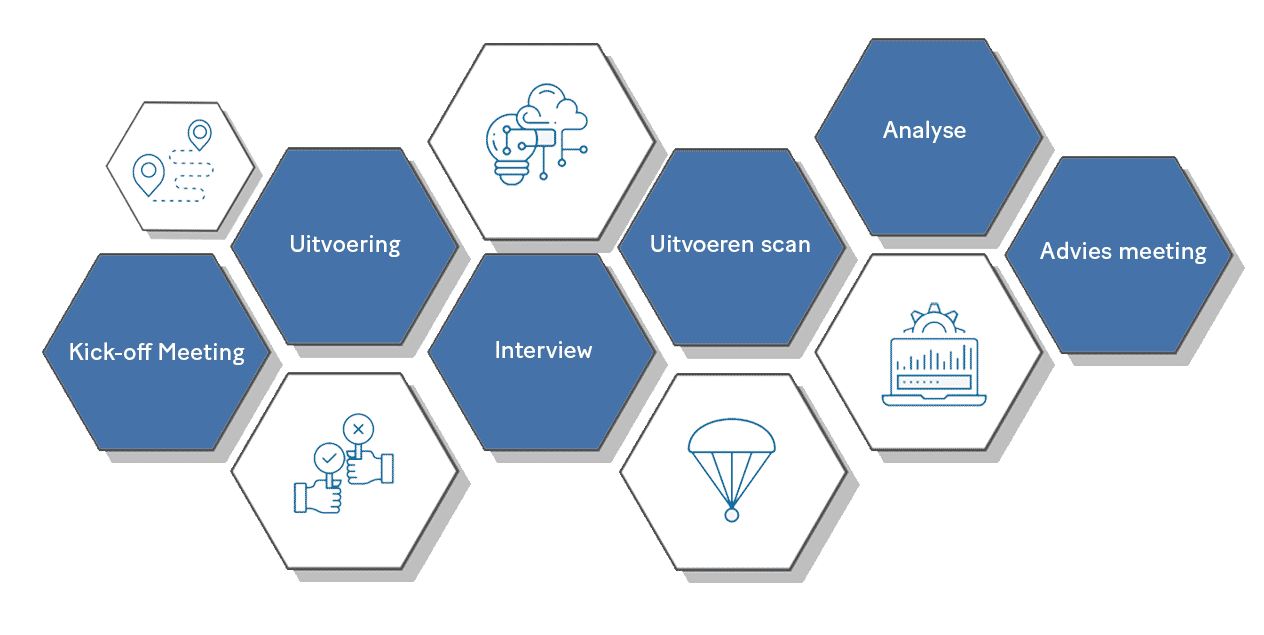

Hoe gaat de vulnerability assessment in zijn werk?

Resources

Om het vulnerability assessment uit te voeren zijn de volgende resources benodigd. In overleg kunnen wij deze resources ook faciliteren.

- Dedicated Windows Server VM*

- System admin account(s)*

- Inrichting van de security omgeving (t.b.v. scanoplossing)

* Afhankelijk van de huidige inrichting kunnen er meerdere credentials of VM’s nodig zijn.

Investering vulnerability assessment

Weten wat jouw investering is voor het vulnerability assessment? Neem contact op via +31 (0)88 4637 700. We helpen je graag verder!

Heeft u interesse in een vulnerability assessment voor uw organisatie?

Blog: volwassenheid en weerbaarheid begint bij inzicht

Beveiliging van zowel de fysieke en online wereld begint met inzicht in alle relevante bedreigingen en kwetsbaarheden – plus de impact van eventuele incidenten. Op basis van de juiste risico-afwegingen realiseer je vervolgens security-oplossingen. In dit blog gaat Alwin dieper in op de bedreigingen.

Webinar "denken als een hacker"

Tijdens dit webinar neemt Security Solution Specialist Alwin jou mee in de gedachtegang van een hacker. Cybercriminelen bedenken steeds slimmere manieren om data te verkrijgen of te blokkeren via digitale of fysieke aanvallen. Het is dus belangrijk dat preventie van cyberaanvallen hoog op de agenda staat bij organisaties.